Il sistema operativo MacOs non sembra esente da attacchi cibernetici, in quanto è stato recentemente scoperto un malware prima sconosciuto: GIMMICK. Esso si ritiene essere uno strumento usato da un pericoloso cyber-gruppo dedito allo spionaggio, chiamato Storm Cloud.

Si è venuti a conoscenza del malware grazie ai ricercatori di Volexity, organizzazione che assiste le aziende a livello informatico, attraverso la RAM di un Macbook Pro con installato MacOS 11.6, compromessa nel 2021 dopo una campagna di cyberspionaggio.

Non è di certo la prima volta che dei malware personalizzati vengano utilizzati per colpire i sistemi più disparati: i gruppi protagonisti di queste azioni agiscono molto delicatamente, lasciando minime tracce e cancellando i resti del malware per mantenere segreti i propri strumenti, ed eludendo il sistema IoC (indicatori di compromissione).

Tuttavia, in molti altri frangenti, può capitare che vengano lasciate dietro tracce più cospicue, come nel caso di GIMMICK.

GIMMICK: cos’è il malware che ha colpito MacOS?

GIMMICK è un malware multi-piattaforma creato con il linguaggio di programmazione “Objective-C” (macOS) oppure in .NET e Delphi (Windows). Ogni variante utilizza l’algoritmo C2, usa gli stessi percorsi inerenti ai file e presenta gli stessi modelli comportamentali, abusando pesantemente dei servizi offerti da Google Drive. Esso, presentando queste caratteristiche, viene monitorato come strumento unico nonostante le differenze nel codice.

Il malware entra in gioco per mano dell’utente stesso, oppure installandosi autonomamente come file binario sotto il nome di “PLIST“, imitando in genere un’applicazione usata in modo continuo nel tempo. Successivamente, GIMMICK passa in inizializzazione attraverso l’esecuzione di diversi passaggi di decodifica dei dati, stabilendo infine una sessione in Google Drive con credenziali fornite dal protocollo di rete OAuth2.

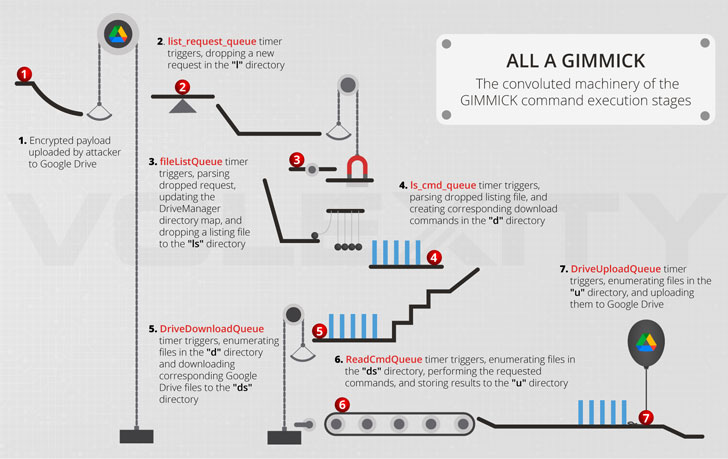

Alla fine del processo, GIMMICK installa tre componenti chiamate DriveManager, FileManager e GCDTimerMAnager. Il primo comporterebbe le seguenti azioni:

- Gestione della sessione in Google Drive

- Mantenimento di una mappa in locale in memoria per quanto riguardo la gerarchia della directory di Google Drive

- Gestione dei blocchi per la sincronizzazione delle attività nella sessione

- Gestione dei download e gli upload da e verso la sessione

FileManager gestisce la directory locale contenente le informazioni e i comandi C2, mentre GCDTimer Manager si occupa della gestione degli oggetti GCD (Grand Central Dispatch), tecnologia di calcolo sviluppata da Apple.

I comandi supportati dal malware, che arrivano in forma crittografata AES (Advanced Encryption Standard) sono:

- trasmissione di informazioni inerenti al sistema

- upload dei file in C2

- download dei file nel client

- esecuzione di un comando shell (interprete dei comandi) e trascrizione dell’output in C2

- Impostazione dell’intervallo del timer (lato client) di Google Drive

- Impostazione dell’intervallo del timer inerente alle info (lato client) dei messaggi heartbeath

- sovrascrittura delle informazioni inerenti al periodo di lavoro (lato client)

Volexity ha affermato che si tratta di un malware asincrono, causando un approccio graduale per quanto concerne l’esecuzione dei comandi; è proprio questo design asincrono a rendere GIMMICK così complesso e, migrandolo su un sistema operativo come MacOS, denota le straordinarie (e pericolose) capacità di Storm Cloud.

Per prevenire tale incubo, Apple ha diffuso nuovi tipi di protezione per tutte le versioni di MacOS che supportano il processo MRT e XProtect, bloccando e rimuovendo il malware, a partire dal 17 marzo 2022.

Per ulteriori notizie inerenti agli insidiosi malware, rimandiamo al seguente link!

Fonte: bleepingcomputer.com