Attraverso il software VSA si sta diffondendo un pericoloso ransomware tra i clienti di Kaseya

Gli attacchi ransomware sono ormai all’ordine del giorno e, nonostante alcune aziende preparate come Bose riescano a non cedere ai riscatti, alcune realtà come i sistemi sanitari nazionali non riescono ad uscirne.

E ora Kaseya, nota software house statunitense che gestisce reti e sistemi, è stata vittima di un enorme attacco hacker che potrebbe virtualmente coinvolgere oltre 2 milioni di PC.

Ciò perché è stato colpito VSA, un programma rilasciato da Kaseya che si occupa di gestire le grandi reti come quelle utilizzate dai provider. Ed è proprio questo che preoccupa, considerando che al momento Kaseya conta 40 clienti contagiati, secondo lo specialista di sicurezza informatica Marco Govoni:

“Se ogni provider cliente di Kaseya ha 500 clienti (aziende) e che ogni azienda ha cinque server e 100 pc monitorati con VSA, significa che REvil colpendo un solo obiettivo ha a disposizione circa 100.000 server e 2 milioni di PC infettati da ransomware”.

L’attacco nel dettaglio

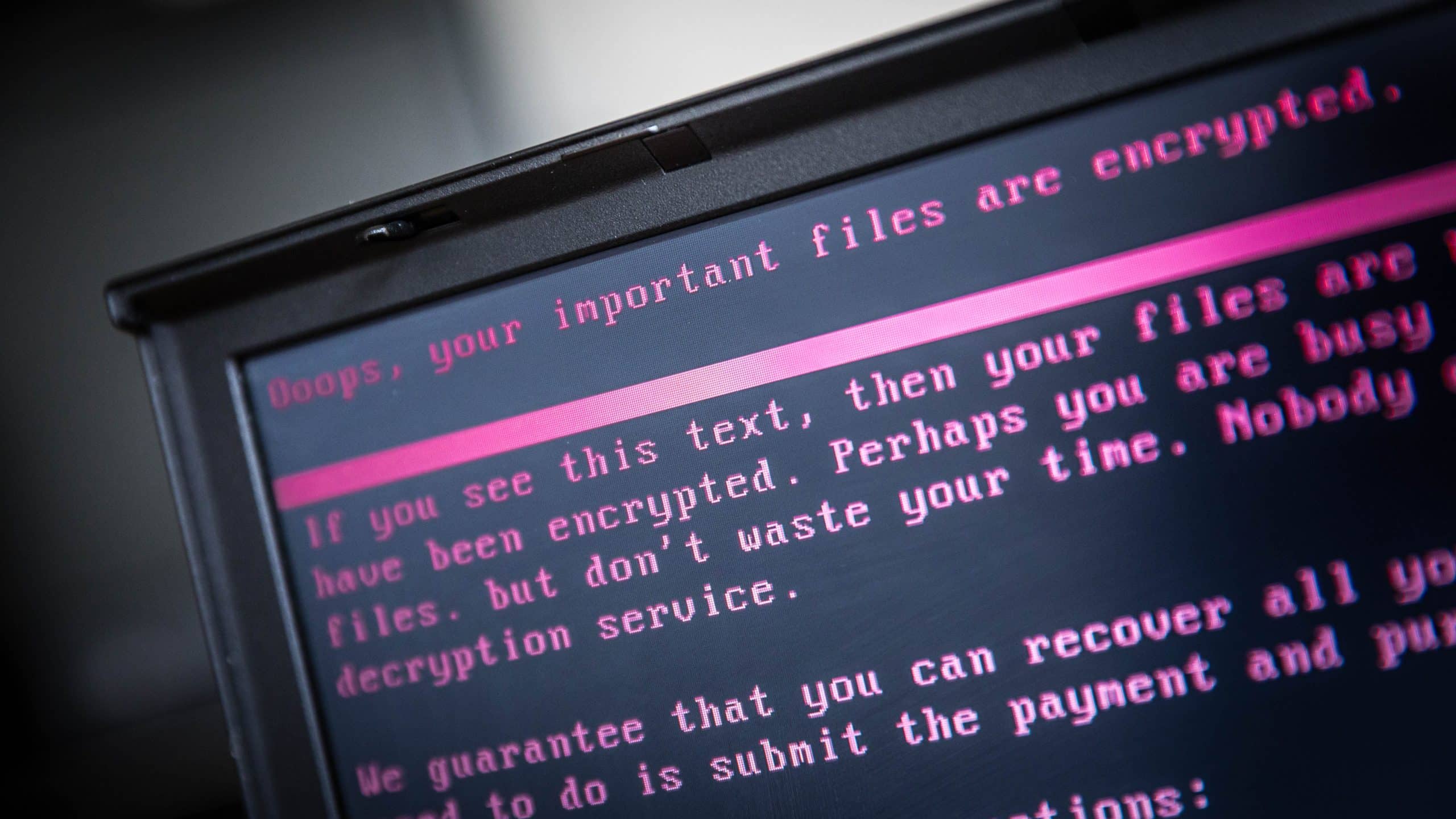

Secondo molti si può parlare quindi del più grande attacco ransomware mai effettuato nella storia dell’informatica, che è stato condotto dal gruppo REvil attraverso una 0-day vulnerability, cioè un bug nel software non ancora scoperto dalla software house ma noto agli hacker.

E proprio attraverso tale vulnerabilità che REvil è riuscita a iniettare il proprio ransomware all’interno dell’ultimo aggiornamento di VSA distribuito attraverso il gestore degli aggiornamenti dedicato. Scaricato tale aggiornamento compromesso, il dado è ormai tratto per il computer vittima, dato che il virus è in grado di replicarsi e agire autonomamente come un vero e proprio worm.

Dopo aver contagiato i vari dispositivi il gruppo REvil ha chiesto ad alcune aziende oltre 5 milioni di dollari di riscatto per poter recuperare i loro dati bloccati dal ransomware, mentre ha anche annunciato sul suo blog di voler distribuire un decrittatore universale dietro il pagamento di ben 70 milioni di dollari.

Le soluzioni proposte da Kaseya

Nonostante all’inizio l’impresa statunitense proponesse semplicemente di spegnere e mantenere offline i computer e server infettati dal ransomware, la software house ha ora comunicato l’imminente arrivo degli aggiornamenti di sicurezza che ripristineranno i dispositivi manomessi.

Nell’attesa di questi importanti aggiornamenti, il Computer Security Incident Response Team – Italia (CSIRT) ha stilato una serie di consigli utili per le aziende colpite:

- implementare l’autenticazione multifattore su tutti gli account gestiti;

- proteggere l’accesso alle infrastrutture RMM (Remote Management and Monitoring) attraverso l’implementazione di connessioni VPN o specificando i soli indirizzi IP autorizzati (whitelist);

- verificare di essere in possesso di backup aggiornati e funzionanti, avendo cura di conservarli fisicamente e/o logicamente disconnessi dalla rete IT aziendale;

- procedere alla gestione manuale del ciclo di patching delle proprie infrastrutture fino alla risoluzione della problematica;

- implementare il modello least-priviledge su tutti gli account utilizzati all’interno dell’organizzazione

- valutare l’implementazione sui propri apparati di sicurezza degli Indicatori di Compromissione (IoC) forniti in allegato.

Fonti: cybersecurity360.it, forbes.com.